SECTION_TITLE.OVERVIEW

คอร์สนี้สอนพื้นฐานของการรักษาความปลอดภัยไซเบอร์ (Cybersecurity) ซึ่งจำเป็นสำหรับการปกป้องข้อมูลในโลกดิจิทัล คุณจะได้เรียนรู้เกี่ยวกับภัยคุกคามทางไซเบอร์ที่สำคัญ เช่น การโจมตีแบบ Phishing, Malware, Ransomware และเทคนิคการป้องกันข้อมูลส่วนบุคคลและองค์กร

โปรโมชันพิเศษ!

- ซื้อทั้งแพ็ก 2 คอร์ส จัดเต็ม 170 บทเรียนคุ้มกว่า! 4,990 บาท จากราคารวม 2 คอร์ส 5,980 บาท สมัครเรียนเลย! สมัครแบบแพ็กเลยที่นี่

สรุปเนื้อหาสำคัญ

คุณกำลังประสบปัญหาเหล่านี้หรือไม่:

- กำลังมองหาวิธีป้องกันการโจมตีทางไซเบอร์ที่หลากหลาย

- ต้องการเข้าใจพื้นฐานการรักษาความปลอดภัยออนไลน์ให้ดียิ่งขึ้น

- มีความกังวลเกี่ยวกับการปกป้องข้อมูลส่วนตัวหรือข้อมูลสำคัญขององค์กรจากภัยคุกคามไซเบอร์

หากคุณตอบ "ใช่" กับปัญหาเหล่านี้ คอร์ส "Cybersecurity Fundamentals" จะเป็นเครื่องมือที่ช่วยให้คุณเข้าใจและป้องกันการคุกคามทางไซเบอร์ได้อย่างมั่นใจ!

ผลลัพธ์การเรียนรู้ที่สำคัญ:

- รู้จักประเภทภัยคุกคามไซเบอร์ที่สำคัญ

- เข้าใจแนวทางป้องกันความเสี่ยงไซเบอร์ในชีวิตประจำวันและธุรกิจ

- เรียนรู้แนวทางป้องกันข้อมูลส่วนบุคคลและองค์กร

ระยะเวลา: 6-8 ชั่วโมง

ระดับ: เริ่มต้น

ประโยชน์:

- ได้รับความรู้พื้นฐานเกี่ยวกับความปลอดภัยทางไซเบอร์

- เพิ่มทักษะที่จำเป็นในการปกป้องข้อมูลส่วนบุคคลและข้อมูลองค์กร

- เตรียมตัวรับมือกับภัยคุกคามทางไซเบอร์ได้อย่างมั่นใจ

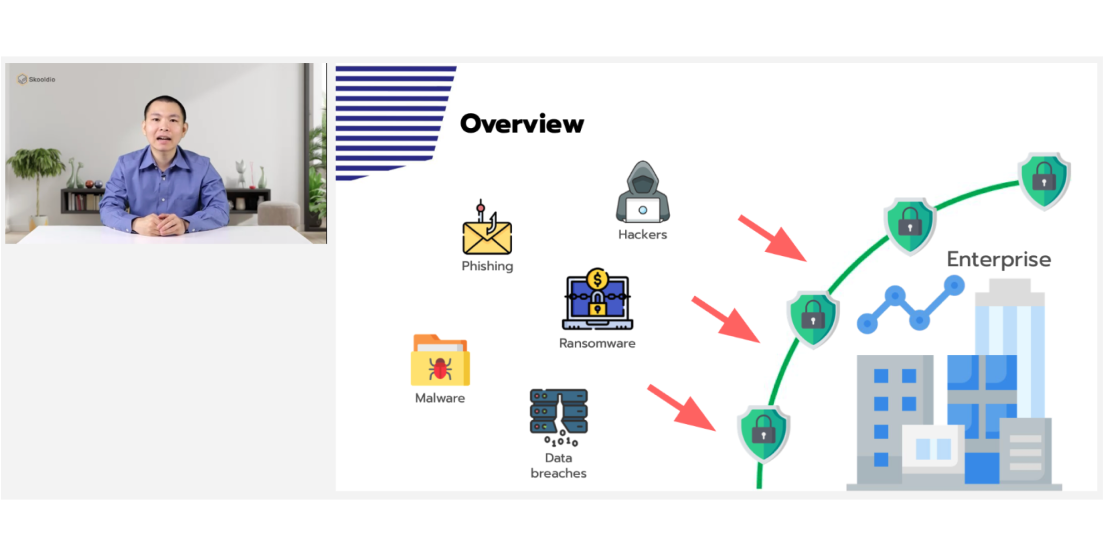

หลายองค์กรและธุรกิจมักจะเจอภัยคุกคามต่าง ๆ ด้านความปลอดภัยของข้อมูลและทรัพย์สินดิจิทัลเช่น มี Hacker ที่จะคอยเข้ามาขโมยข้อมูล, Ransomware หรือ Malware (Virus,Trojan,Fireware) ที่จะเข้ามา Lock ข้อมูลในเครื่องและเรียกค่าไถ่ข้อมูล หรือมี Data Breaches ที่คอยขโมยข้อมูลจากองค์กรหรือ Password ไป องค์กรจึงต้องมีแผนรับมือและป้องกันด้วยเครื่องมือและ Framework ต่าง ๆ ที่เข้ามาช่วยในส่วนนี้

Information Security คืออะไร?

Information Security คือการปกป้องข้อมูลและระบบที่เก็บข้อมูลไม่ให้ผู้ไม่มีสิทธิ์เข้าถึงข้อมูลได้ หรือนำไปใช้อย่างไม่เหมาะสมได้ โดยมีคอนเซ็ปต์พื้นฐานที่เรียกว่า CIA Traid ประกอบด้วยC - Confidentiality : การรักษาความลับของข้อมูล หรือ การอนุญาตให้ผู้ที่มีสิทธิให้สามารถเข้าถึงข้อมูลได้ และป้องกันไม่ให้ผู้ไม่มีสิทธิ์เข้าถึงข้อมูลได้I - Integrity : ความถูกต้องและความสมบูรณ์ครบถ้วนของข้อมูล และการป้องกันไม่ให้ผู้ไม่มีสิทธิ์ของข้อมูลเข้าไปแก้ไขข้อมูลได้A - Availability : ความพร้อมใช้งานของข้อมูล เป็นการรับรองว่าผู้มีสิทธิ์เข้าถึงข้อมูลและนำไปใช้ตามช่วงเวลาที่ต้องการนำไปใช้ได้

Cybersecurity คืออะไร?

Cybersecurity คือกลยุทธ์ที่ใช้ในองค์กรสำหรับปกป้องทรัพย์สินดิจิทัล หรือ ข้อมูลต่าง ๆ ในการโดน Hack เข้าระบบ หรือ โจมตีข้อมูลในองค์กร ดังนั้นองค์กรจึงต้องเตรียมกลยุทธ์, เครื่องมือเทคโนโลยี และมาตราการความปลอดภัย ทั้งบนระบบและสื่อออนไลน์ที่อยู่ภายใต้ในนามองค์กร

ทำไมองค์กรควรให้ความสำคัญและต้องทำ Cybersecurity

ปัจจุบันมีธุรกรรมมากมายเกิดขึ้นอยู่บนอุปกรณ์ต่าง ๆ ไม่ว่าจะเป็น คอมพิวเตอร์ สมาร์ทโฟน แท็บเล็ต รวมถึงเว็บไซต์และสื่อโซเชียลมีเดียต่าง ๆ สำหรับองค์กรนั้นมีความจำเป็นที่ต้องวางแผนและมาตราการความปลอดภัยในการรักษาข้อมูล หรือ ทรัพย์สินดิจิทัล ให้ดีที่สุด เพื่อป้องกันการโดนโจรกรรมข้อมูล และโจมตีจาก Hacker ที่เกิดผลกระทบร้ายแรงแก่องค์กรได้ ซึ่งผลกระทบและความเสี่ยงต่าง ๆ ที่จะเกิดขึ้นไม่ว่าจะเป็น

- การสูญเสียข้อมูลสำคัญขององค์กร

- สูญเสียทางการเงิน ที่เป็นผลจากการโจรกรรมข้อมูล

- สูญเสียความเชื่อมั่น ที่ไม่สามารถดูแลรักษาข้อมูลให้ปลอดภัยได้

- สูญเสียเวลาในการแก้ปัญหา หรือ กู้คืนข้อมูลกลับมา

- หากเป็นกรณีของความประมาทเลินเล่อขององค์กร ถือว่าเป็นกระทำผิดตามข้อกฏหมาย

- เกิดความเสียหายจนทำให้ปิดกิจการ

คอร์สออนไลน์ Cybersecurity

คอร์สนี้จะสอนตั้งแต่ Concept พื้นฐานด้าน Security และทุกทักษะที่จำเป็นต่อการทำ Cybersecurity ตั้งแต่เริ่มต้นทำความเข้าใจขั้นตอนการจัดการความเสี่ยงในโลกของ Cybersecurity สำหรับองค์กร และกระบวนการ หรือ เทคโนโลยีที่จะเข้ามามีส่วนช่วยในการจัดการและรักษาข้อมูลขององค์กรให้ปลอดภัย รวมถึงวิธีการหาช่องโหว่และวาง Framework มาตราฐานที่นิยมใช้ในโลกการทำ Cybersecurityไม่ว่าจะเป็นการเข้ารหัสข้อมูล Cryptography, กระบวนการจัดการยืนยันตัวตน Identity & Access Management, การจัดการ Network Security และ Security Operation จนถึงการวิเคราะห์ประเมินช่องโหว่ความปลอดภัยของระบบในองค์กร เพื่อทดสอบความแข็งแกร่งด้านความปลอดภัยของระบบว่าอยู่ในระดับไหน และหาวิธีแก้ไขได้ทันทีคอร์สนี้ออกแบบหลักสูตรมาเพื่อคนทำงานด้าน Tech ที่ครอบคลุมทั้งสาย System Engineer, Network Engineer รวมถึง Developer เพราะเป็น Trend ที่สำคัญของทุกองค์กรควรที่จะเรียนรู้ด้าน Cybersecurity เพื่อนำไปออกแบบและพัฒนาระบบขององค์กรให้มีความปลอดภัยจากการโจมตีทาง Cyber ได้

สิ่งที่คุณจะสามารถเรียนรู้ได้ในคอร์สนี้

- สามารถจัดการบริหารความเสี่ยงต่าง ๆ เพื่อสามารถรู้ว่าอะไรคือความเสี่ยงที่เกิดขึ้นในองค์กร และสามารถจัดการความเสี่ยงได้

- สามารถจัดลำดับชั้นของข้อมูลเพื่อสามารถแยกระดับการจัดการความเสี่ยงของข้อมูลที่แตกต่างกัน

- เข้าใจคอนเซ็ปต์ของการเข้ารหัสข้อมูลในรูปแบบ Encoding และ Encryption ในรูปแบบ Symmetric Encryption, Asymmetric Encryption, Hash Function และ Digital signature

- การวางโครงสร้างของ Public key Infrastructure (PKI) ในการใช้งาน Asymmetric Encryption

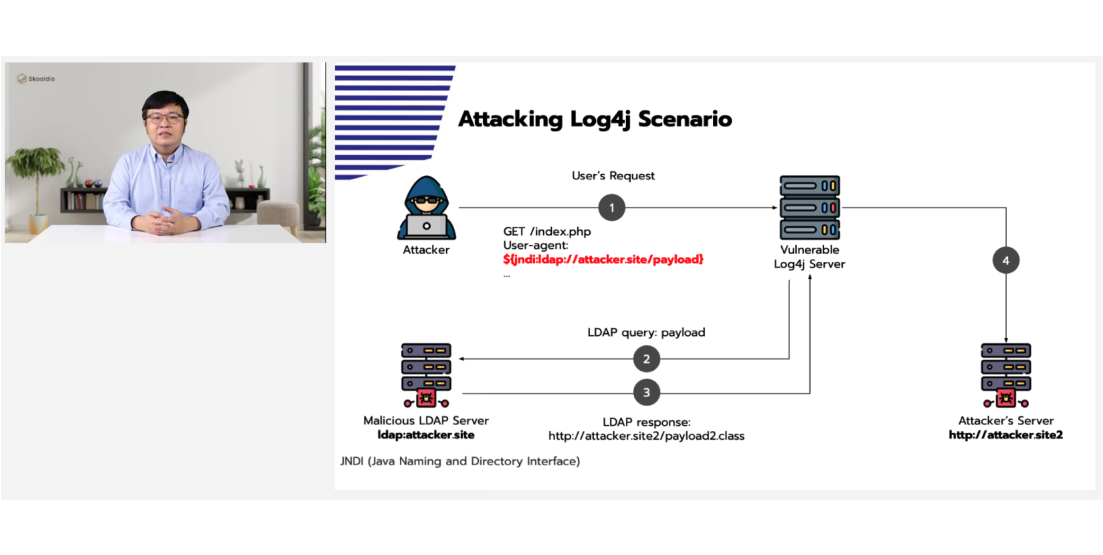

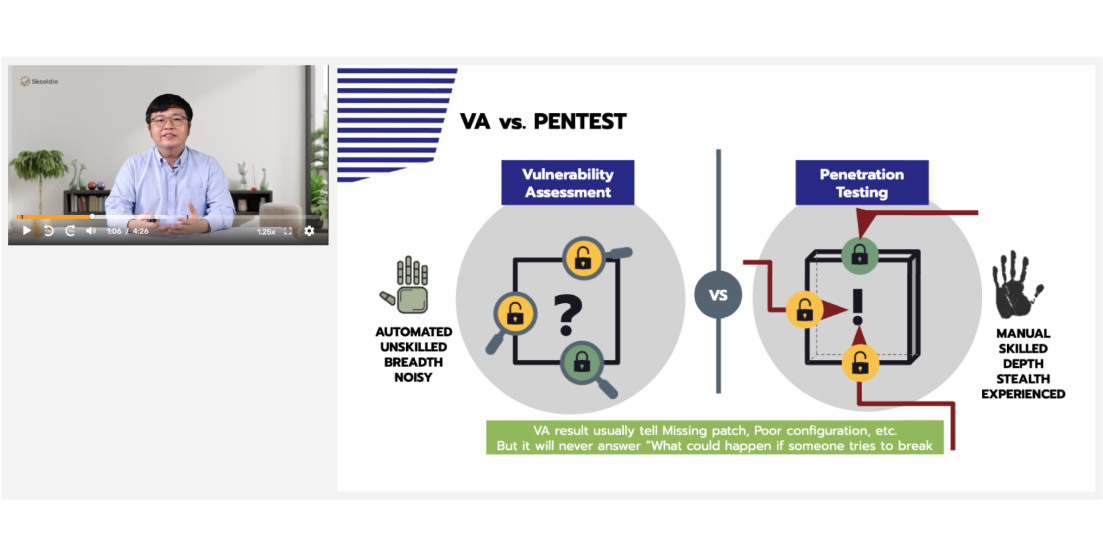

- สามารถทำการ Vulnerability Assessment (VA) เพื่อทดสอบหาช่องโหว่การ Hack เข้ามาในระบบได้ ทั้ง Network VA, Web Application VA และ Mobile Application VA

- รวบรวม Framework เทคนิคในการโจมตีระบบและวิธีการป้องกันอย่างละเอียด ที่นิยมใช้ได้แก่ MITRE ATT&CK Framework และ Cyber Kill Chain

- รู้จักกับ Security Framework และ Standard ที่เกี่ยวข้องในโลกของการทำ Cybersecurity เพื่อนำไปพัฒนาปรับปรุงองค์กรไปในแนวทางที่ถูกต้องได้

คอร์สนี้เหมาะสำหรับ

- องค์กรที่ต้องการวางนโยบายด้าน Cybersecurity ในการพัฒนาระบบ

- ทีม Cybersecurity ที่ต้องวางกลยุทธ์ความปลอดภัยเพื่อหา Solution เหมาะสมกับองค์กร

- ทีม IT Support ทีม System Engineer และ ทีม Network Engineer ที่ต้องดูแลระบบและต้องเข้าใจการ Operation ดูแลระบบให้ทำงานได้ราบรื่น

- ทีม Developer ที่ต้องการเทคนิคในการพัฒนาระบบที่แทรก Secuirty เพื่อป้องกันการโจมตีของ Hacker เข้ามาเจาะระบบ

- คนที่อยากเริ่มต้นทำงานสาย Cybersecurity ต้องการศึกษาทักษะที่จำเป็นในการทำงาน

- นักศึกษาที่มีความสนใจศึกษาทักษะด้าน Cybersecurity เพื่อเพิ่มโอกาสในการสมัครงาน

รูปแบบการสอน

SECTION_TITLE.INSTRUCTOR

SECTION_TITLE.COURSE_OUTLINE

Security and Risk Management

Course Material

Introduction

1:15

Information Security Concepts

Confidentiality

3:04

Integrity and Availability

4:58

Defense in Depth

1:32

Information Security Governance and Compliance

3:26

Security Governance Elements

1:00

Security Roles and Responsibilities

4:12

Developing Security Documents

2:18

Security Awareness, Training and Compliance

1:40

Risk Management

1:03

Risk Elements

3:02

Risk Assessment

1:20

Risk Analysis

9:41

Risk Evaluation

1:06

Risk Response

5:40

Categories of Controls

5:22

Control Selection

3:40

[Quiz] Control Selection

Relationships of Risk Elements

0:51

Risk Monitoring and Reporting

1:35

Risk Frameworks

1:19

Business Continuity Planning

1:04

Project Scope and Planning

3:56

Business Impact Analysis

3:45

Continuity Planning

3:54

Plan Approval and Implementation

2:36

Testing the BCP/DRP

2:34

Data Classification

1:10

Classification Schemes

2:21

Labeling (Marking)

2:18

Selecting Security Controls

3:39

Data Handling

3:53

Declassification

1:26

High Profile Security Attack

5:58

Shamoon

5:25

Shamoon (Continue)

4:23

Other Attacks

4:20

Warfare

1:41

Follow These Shows

0:52

Security Framework

Introduction

NIST Cybersecurity Framework

3:41

NIST CSF Tiers

1:10

NIST CSF Profile

1:05

CIS Controls

3:47

Control in Details

6:14

ISO 27001

3:08

Certification Audit Processes

1:19

Cryptography

Introduction

3:08

Encoding

Encryption

2:07

Symmetric Cryptosystem

0:53

Historical Cryptosystem

5:36

Modern Cryptosystem

1:13

Cryptosystem Key

4:14

Types of Symmetric Algorithm

1:12

Stream Ciphers

4:03

Block Ciphers

2:36

Block Ciphers Mode of Operation

0:47

Electronic Code Book (ECB)

1:58

Cipher Block Chaining (CBC)

4:51

Cipher Feedback (CFB)

4:17

Output Feedback (OFB)

1:28

Counter (CTR)

1:58

Asymmetric Encryption

2:02

One-way Functions

2:49

Public-key Algorithms

8:26

Post-quantum Cryptography

1:19

Symmetric VS Asymmetric

2:16

Hybrid Encryption

2:20

Data Alteration Problem

1:11

Hash Functions

5:54

Data Alteration Solution

1:06

Hash Function Examples

1:41

Password Verification

1:44

Digital Signatures

Digital Signature Algorithms

0:52

Which Key Should I Use?

0:56

Public Key Infrastructure

1:41

Public Key Certificates

1:08

Certificate Authorities

1:19

Certificate Issuing Process

1:43

Certificate Verification

3:56

Certificate Revocation

2:21

Steganography

4:55

Applied Cryptography

1:39

File Integrity Check

3:03

Hash Collision

1:23

Blockchain

1:53

Password Hashing Algorithms

1:00

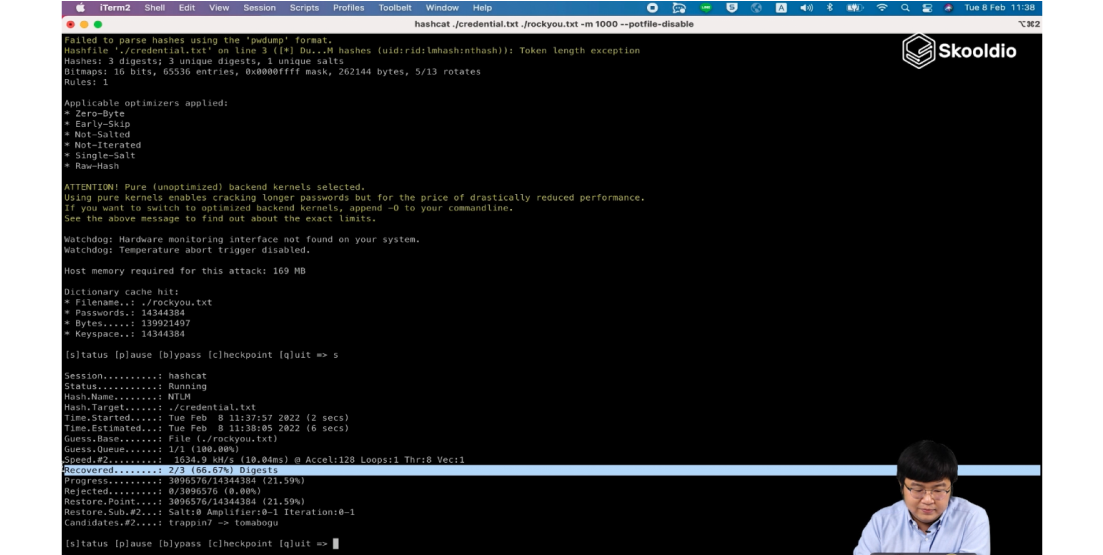

Password Cracking

6:30

Demo Hashcash

3:51

Password Cracking Lab

1:45

Lab Solution

1:48

Detecting Ciphertext

2:34

Random Number Generator

2:28

Email Encryption

1:49

HTTP Security Check

3:31

Security Assessment

Introduction

1:17

Assessment Methodology

Vulnerability Assessment

1:44

Network VA

2:08

Web Application VA

6:27

Mobile Application VA

1:06

Penetration Testing

4:26

Internet Archive

2:34

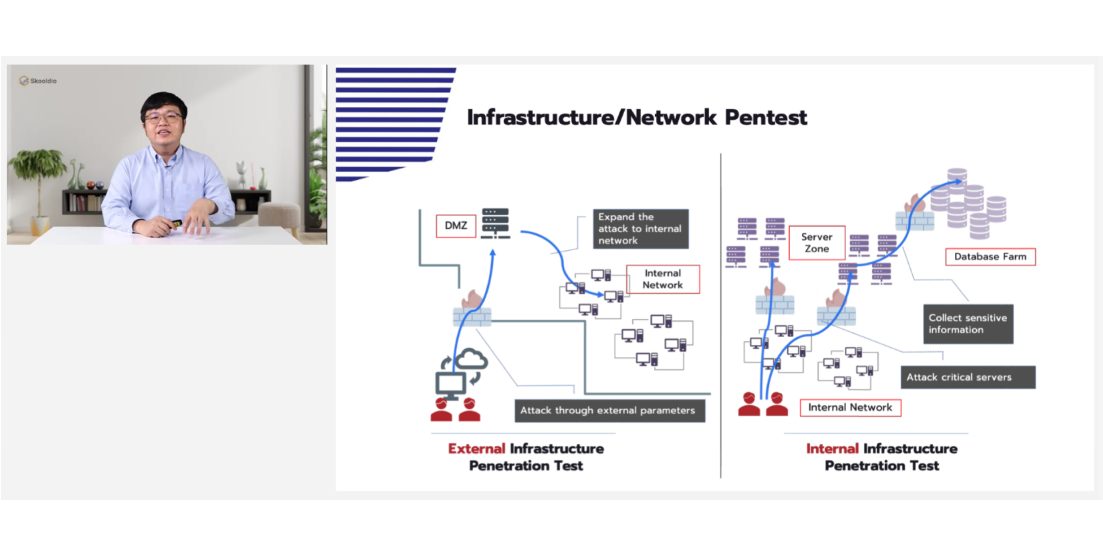

Infrastructure/Network Pentest

1:50

Web Application Pentest

3:14

Mobile Application Pentest

2:09

IoT Pentest

1:20

White-box Testing

1:51

Cloud Security Assessment

1:34

Source Code Review

1:14

Advance Testing Technique

0:37

Fuzzing

1:00

CVSS

2:29

CVE

0:59

HTTP Protocol

0:46

URls

2:42

HTTP

HTTP Method

2:48

HTTP Respond Code

1:05

HTTPS

3:23

Interception Proxy

2:08

Common Web Attacks

2:02

A1 Broken Access Control

2:53

Broken Access Control Mitigation

1:10

A3 Injection

6:00

SQL Injection Mitigation

1:57

Well-known Attacks

4:22

MITRE ATT & CK Framework

4:47

Cyber Kill Chain

4:29

Recap

Recap

0:24

SECTION_TITLE.FAQS

Q:

ซื้อคอร์สออนไลน์ในนามนิติบุคคลผ่านหน้าเว็บไซต์ได้หรือไม่

A:

สามารถทำได้ โดยในหน้าคำสั่งซื้อ กดเครื่องหมายถูกในช่อง "ต้องการออกใบกำกับภาษี/ใบเสร็จรับเงิน" จากนั้นเลือก "นิติบุคคล/บริษัท" และคำสั่งซื้อจะมีการหักภาษี ณ ที่จ่าย 3% โดยอัตโนมัติ ในกรณีบริษัทของท่านไม่ใช่ 3% กรุณาส่งรายละเอียดที่ต้องการสั่งซื้อมาที่ hello@skooldio.com

Q:

วิธีขอใบกำกับภาษีในนามนิติบุคคลและใบกำกับภาษีสำหรับบุคคลทั่วไป

A:

กดเครื่องหมายถูกในช่อง "ต้องการออกใบกำกับภาษี/ใบเสร็จรับเงิน" ในหน้าชำระเงินและเลือกประเภทบุคคลทั่วไปหรือนิติบุคคล และกรอกรายละเอียด

Q:

คอร์สออนไลน์สามารถกลับมาเรียนซ้ำได้หรือไม่

A:

สำหรับคอร์สที่ซื้อในนามบุคคลทั่วไป คอร์สมีอายุตลอดชีพ สำหรับคอร์สที่ซื้อในนามนิติบุคคล สามารถกลับมาเรียนซ้ำได้ภายใน 1 ปี

Q:

สามารถแก้ไขใบกำกับภาษีจากในนามนิติบุคคลเป็นใบกำกับภาษีบุคคลทั่วไป และ ใบกำกับภาษีบุคคลทั่วไปเป็นใบกำกับภาษีในนามนิติบุคคลได้หรือไม่

A:

หลังจากได้รับใบกำกับภาษีแล้ว หากต้องการแก้ไขข้อมูล สามารถทำได้ภายใน 7 วัน นับจากวันที่ได้รับใบกำกับภาษีแบบเต็มรูปทางอีเมล โดยสามารถแก้ไขข้อมูลได้เฉพาะ ชื่อ-นามสกุล เลขประจำตัวผู้เสียภาษีและที่อยู่เท่านั้น จะไม่สามารถแก้ไขข้อมูลคำสั่งซื้อได้